SISTEMA OPERATIVO

SISTEMA OPERATIVO

El sistema operativo es el software que coordina y dirige todos los servicios y aplicaciones que utiliza el usuario en una computadora, por eso es el más importante y fundamental. Se trata de programas que permiten y regulan los aspectos más básicos del sistema. Los sistemas operativos más utilizados son Windows, Linux, OS/2 y DOS.

Los sistemas operativos, también llamados núcleos o kernels, suelen ejecutarse de manera privilegiada respecto al resto del software, sin permitir que un programa cualquiera realice cambios de importancia sobre él que puedan comprometer su funcionamiento.El sistema operativo es el protocolo básico de operatividad del computador, que coordina todas sus demás funciones de comunicaciones, de procesamiento, de interfaz con el usuario.

FUNCIONES

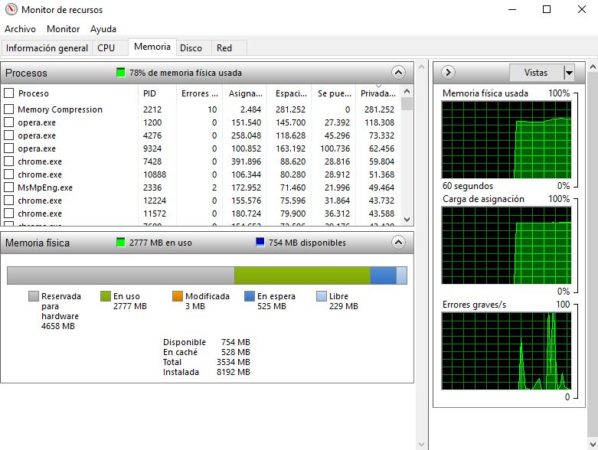

Ahora que sabemos que un sistema operativo es esencial a la hora de manejar un ordenador y sacarle el máximo partido a sus recursos, conviene tener claras cuáles son sus principales funciones.Asigna y administra la memoria RAM entre los diferentes programas.Un sistema operativo cumple un papel similar en un ordenador al de un alojamiento web de calidad para una página en internet: el de facilitar las cosas y hacer que todo funcione.

Cada proceso es un procesador virtual en donde se ejecuta una aplicación o una herramienta del sistema operativo. El núcleo debe encargarse entonces de administrar los recursos del hardware del computador para que sean asignados convenientemente a los procesos.

Un administrador de procesos en un sistema operativo es responsable de gestionar la creación, ejecución y finalización de procesos. Los componentes principales incluyen:

Tabla de procesos (Process Control Block - PCB): Almacena información sobre cada proceso, como su estado, identificador (PID), prioridad, registros, y punteros a recursos.

Planificador (Scheduler): Determina el orden en que los procesos se ejecutan. Puede ser de tipo por lotes, tiempo compartido, o en tiempo real, entre otros.

Gestor de estados de proceso: Maneja los diferentes estados de un proceso (nuevo, listo, en ejecución, bloqueado, terminado) y gestiona las transiciones entre ellos.

Colas de procesos: Estructuras de datos que mantienen los procesos en diferentes estados (por ejemplo, cola de listos, cola de bloqueados).

Mecanismo de sincronización: Proporciona métodos para que los procesos se sincronicen y se comuniquen, como semáforos, monitores y colas de mensajes.

Gestor de interrupciones: Maneja las interrupciones del sistema y las señales enviadas a los procesos, asegurando una respuesta adecuada.

Manejo de memoria: Controla la asignación y liberación de memoria para los procesos, asegurando que cada uno tenga suficiente espacio para ejecutarse.

Estos componentes trabajan juntos para garantizar que los procesos se gestionan de manera eficiente y efectiva en el sistema operativo.

La gestión de memoria o administración de memoria es el acto de gestionar la memoria de un dispositivo informático. El proceso de asignación de memoria a los programas que la solicitan.1

Los sistemas de memoria virtual separan las direcciones de memoria utilizadas por un proceso de las direcciones físicas reales, permitiendo la separación de procesos e incrementando la cantidad efectiva de memoria de acceso aleatorio utilizando la paginación. La calidad de la gestión de la memoria es crucial para las prestaciones del sistema.

| memoria ram |

|

| memoria ram virtual |

La identificación y la autentificación establecen su identidad.

El sistema operativo puede identificar a los usuarios por su ID de usuario de inicio de sesión.

Todos los sistemas son vulnerables si se dejan las sesiones iniciadas o desatendidos los terminales. Los problemas más graves se producen cuando un gestor del sistema deja un terminal desatendido al que se le ha asignado autorización de usuario root. En general, los usuarios deben finalizar la sesión cada vez que abandonan sus terminales.

En principio, el propietario de un archivo se identifica mediante el ID de usuario de la persona que creó el archivo.

Utilice el mandato lock para bloquear el terminal. El mandato lock solicita la contraseña, la lee y vuelve a solicitar la contraseña una segunda vez para verificarla.

Los siguientes mandatos son para el sistema de archivos y la seguridad.

Asignar y modificar los atributos de seguridad de un usuario, rol o perfil de derechos. Crear y modificar perfiles de derechos. Asignar perfiles de derechos a un usuario o rol. Asignar privilegios a un usuario, rol o perfil de derechos.

1.-Nombres de usuario (inicio de sesión)

Los nombres de usuario, también llamados nombres de inicio de sesión, permiten a los usuarios acceder a sus propios sistemas y a sistemas remotos que tienen los privilegios de acceso adecuados. Debe seleccionar un nombre de usuario para cada cuenta de usuario que cree.

Hay un número de identificación de usuario (UID) asociado con cada nombre de usuario. El número UID identifica el nombre de usuario para cualquier sistema en el que el usuario intenta iniciar la sesión. También lo utilizan los sistemas para identificar los propietarios de los archivos y directorios. Si crea cuentas de usuario para una sola persona en un número de sistemas diferentes, utilice siempre el mismo nombre de usuario y número de ID. De ese modo, el usuario puede mover fácilmente archivos entre sistemas sin problemas de titularidad.

Los UID e ID de grupo (GID) pueden asignarse hasta el valor máximo de un entero firmado o 2147483647.

Un grupo es una recopilación de usuarios que pueden compartir archivos y otros recursos del sistema. Por ejemplo, usuarios que trabajan en el mismo proyecto podrían formarse en un grupo. Un grupo es conocido tradicionalmente como un grupo UNIX.

Puede especificar una contraseña para un usuario cuando agrega el usuario. O bien, puede forzar al usuario a que especifique una contraseña cuando inicia sesión por primera vez en el sistema. Si bien los nombres de usuario son de dominio público, las contraseñas deben mantenerse en secreto y sólo deben ser conocidas por los usuarios. Se debe asignar una contraseña a cada cuenta de usuario.

El directorio principal es la parte de un sistema de archivos que está asignada a un usuario para almacenar archivos privados. La cantidad de espacio que asigne a un directorio principal depende del tamaño del sistema en el que el directorio está alojado, los tipos de archivo que crea el usuario, el tamaño del archivo y el número de archivos que se crean.

Si gestiona cuentas de usuario para un sitio de gran tamaño, es posible que desee tener en cuenta el uso de un servicio de nombres o directorios, como LDAP o NIS. Un servicio de nombres o directorios permite almacenar información de cuenta de usuario de forma centralizada en lugar de almacenar información de cuenta de usuario en cada archivo /etc del sistema. Al utilizar un servicio de nombres o directorios para cuentas de usuario, los usuarios pueden moverse de sistema a sistema utilizando la misma cuenta de usuario sin que su información se duplique en cada sistema. Mediante el uso de un servicio de nombres o directorios también garantiza que la información de cuentas de usuario sea coherente.

Además de tener un directorio principal para crear y almacenar los archivos, los usuarios necesitan un entorno que les proporcione acceso a las herramientas y los recursos que necesitan para realizar su trabajo. Cuando un usuario inicia sesión en un sistema, el entorno de trabajo del usuario se determina por archivos de inicialización. Estos archivos están definidos por el shell de inicio del usuario, que puede variar, según la versión.

Es un sistema en el cual el tipo de usuario no está definido y, por lo tanto, los datos que tiene el sistema son accesibles para cualquiera que pueda conectarse. En algunos sistemas operativos se accede al sistema reproductor de un usuario único que tiene permiso para realizar cualquier operación.

Gestión de procesos

Para la gestión de procesos implementamos: la comunicación entre procesos, la sincronización y la planificación.

Gestión de memoria

El manejo de memoria tiene que ver con la asignación de memoria, el mapeo lógico y físico, la memoria virtual y los mecanismos de protección. En el sistema centralizado se maneja sólo la memoria con la que cuenta la computadora en la que está instalado el sistema

Gestión de dispositivos

Sobre el manejo de dispositivos podemos tratar los driver de los dispositivos, el buffering y el spooling. Para que sea un sistema centralizado la gestión de dispositivos debe encargarse sólo de los dispositivos que le pertenecen a una sola computadora.

Gestión de archivos

Para el manejo de archivos hay que tener en cuenta el acceso a archivos, la compartición de archivos, el control de concurrencia y la replicación de datos. Es la parte del sistema operativo centralizado que se encarga de proporcionar a los usuarios y aplicaciones servicios de para el uso,acceso y control de accesos, tanto de archivos como a directorios

DISTRIBUIDO

Sprite ( sistema operativo)

Mach

Procesamiento simultáneo: varias máquinas pueden procesar la misma función a la vez

Escalabilidad: la capacidad computacional y de procesamiento puede escalarse hacia arriba según sea necesario cuando se añaden máquinas adicionales

Detección de errores: los errores se pueden detectar más fácilmente

Transparencia: un nodo puede acceder a otros nodos del sistema y comunicarse con ellos

Novell Netware

Al igual que un equipo no puede trabajar sin un sistema operativo, una red de equi- pos no puede funcionar sin un sistema operativo de red.

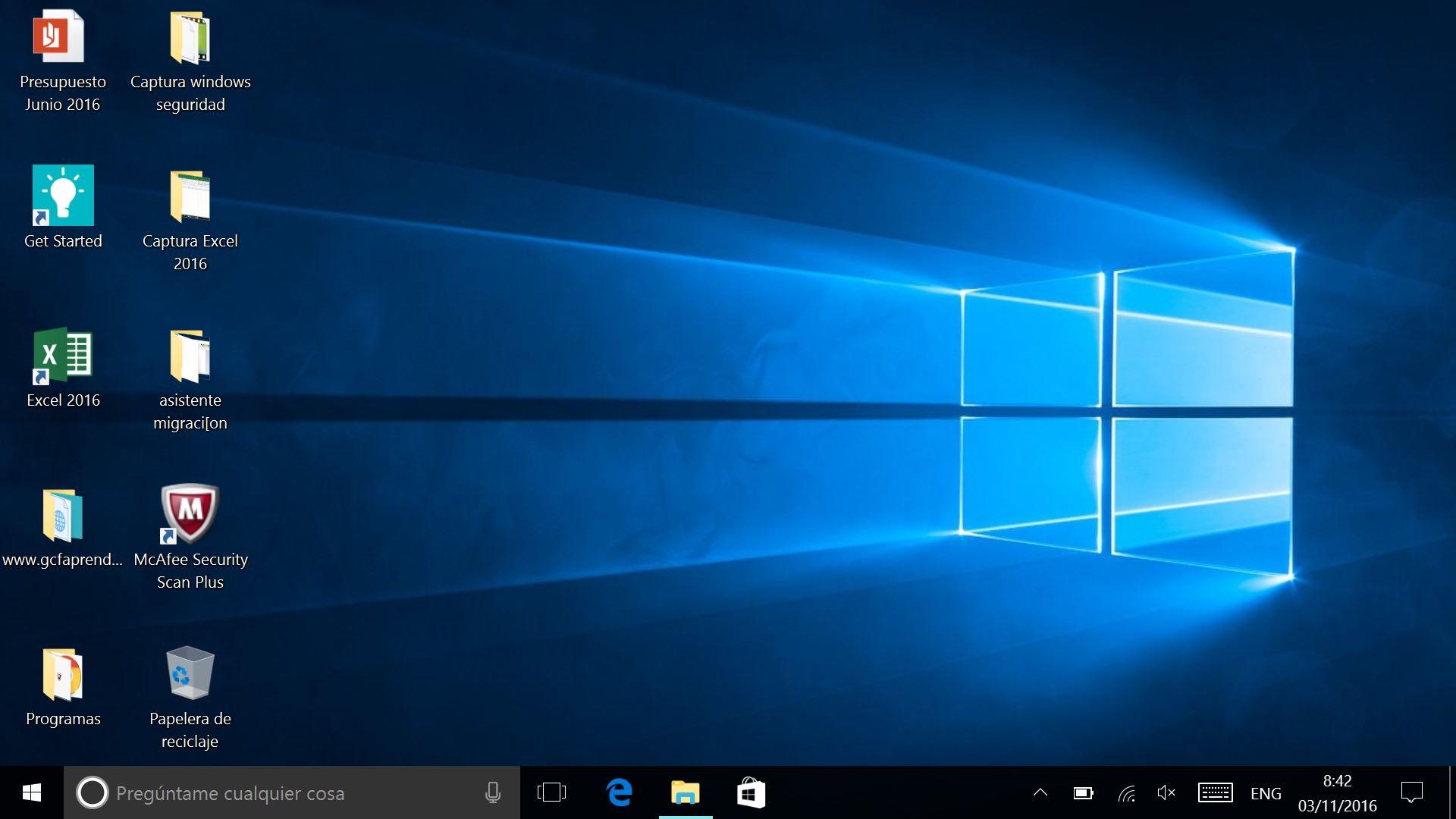

Windows

macOS

- Compañía: Apple

- Características especiales: Integración profunda con hardware de Apple, diseño estético, seguridad robusta, ecosistema cerrado que optimiza el rendimiento y la estabilidad, y soporte nativo para aplicaciones creativas.

Linux

- Compañía: Varias distribuciones (ej. Canonical para Ubuntu, Red Hat, etc.)

- Características especiales: Código abierto, altamente personalizable, fuerte comunidad de soporte, seguridad avanzada, y versatilidad en servidores y dispositivos embebidos.

Android

- Compañía: Google

- Características especiales: Plataforma móvil basada en Linux, amplia gama de dispositivos, personalización por parte de los usuarios, acceso a Google Play Store, y compatibilidad con aplicaciones de múltiples desarrolladores.

iOS

- Compañía: Apple

- Características especiales: Entorno cerrado y optimizado para dispositivos móviles, fuerte enfoque en la privacidad y la seguridad, integración con otros dispositivos de Apple, y un ecosistema de aplicaciones de alta calidad.

El sistema operativo (SO) es fundamental por varias razones:

Interfaz entre usuario y hardware: El SO actúa como intermediario, facilitando la interacción entre el usuario y el hardware del dispositivo, permitiendo que los usuarios ejecuten aplicaciones sin necesidad de entender el funcionamiento interno del hardware.

Gestión de recursos: Administra y asigna recursos del sistema, como CPU, memoria y almacenamiento, asegurando que las aplicaciones funcionen de manera eficiente y evitando conflictos entre ellas.

Multitarea: Permite que múltiples aplicaciones se ejecuten simultáneamente, mejorando la productividad y la experiencia del usuario.

Seguridad: Proporciona mecanismos de seguridad para proteger los datos y el acceso al sistema, como control de usuarios, permisos y cifrado.

Ecosistema de software: Facilita la instalación y ejecución de aplicaciones, creando un entorno donde los desarrolladores pueden crear software que funcione de manera eficiente en ese SO.

Compatibilidad y estándares: Establece un marco que asegura que el software y el hardware sean compatibles, lo que permite una mayor innovación y desarrollo tecnológico.

¿CON QUÉ SISTEMAS OPERATIVOS TRABAJO?

Información

https://concepto.de/sistema-operativo/#ixzz8oTDbv4dK

https://www.godaddy.com/resources/es/digitalizacion/sistema-operativo-que-es

https://www.dcc.uchile.cl/~lmateu/CC41B/Apuntes/admin-procesos.pdf

https://es.wikipedia.org/wiki/Gesti%C3%B3n_de_memoria

https://learn.microsoft.com/en-us/windows-hardware/drivers/kernel/windows-kernel-mode-memory-manager

https://learn.microsoft.com/es-es/windows/security/operating-system-security/

https://docs.oracle.com/cd/E56339_01/html/E53830/userconcept-11407.html

https://www.ejemplos.co/clasificacion-de-los-sistemas-operativos/#ixzz8oUD5CC3O

https://es.wikipedia.org/wiki/Multiusuario

https://herschelgonzalez.com/que-es-un-sistema-operativo-centralizado/

https://www.atlassian.com/es/microservices/microservices-architecture/distributed-architecture

https://www.mheducation.es/bcv/guide/capitulo/8448169468.pdf

Imágenes

https://encrypted-tbn0.gstatic.com/images?q=tbn:ANd9GcQBZKvZ6ATIIiiSKEzr0112ePoIbEUWfBgyVA&s

https://www.guiahardware.es/wp-content/uploads/2023/07/pcb-1024x640.jpg

https://i.ytimg.com/vi/qbeSutu1rHg/sddefault.jpg

https://www.muycomputer.com/wp-content/uploads/2016/12/monitor-recursos-598x450.jpg

https://murena.com/wp-content/uploads/2023/12/secure-operating-system-1.jpg

https://www.ibm.com/docs/es/aix/7.2?topic=administration-operating-system-security

https://encrypted-tbn0.gstatic.com/images?q=tbn:ANd9GcT9JBThUrmxoATgho_S4dRH4YHf16Ikquuxrg&s

https://quizizz.com/media/resource/gs/quizizz-media/quizzes/7795888c-aa5c-4cfd-b567-c6f7a13528f5

https://systems11.wordpress.com/wp-content/uploads/2011/05/27_preview.png?w=640

https://www.liderlogo.es/wp-content/uploads/2022/12/Logo-Android-1024x640.png

https://blog.dataprius.com/wp-content/uploads/2018/11/nube-multiusuario.jpg

https://encrypted-tbn0.gstatic.com/images?q=tbn:ANd9GcT0fBFTdLsbXcVt-ITTHQWOVicFkfLCDFLA4Q&s

https://herschelgonzalez.com/wp-content/uploads/2023/03/network.jpg

http://herschelgonzalez.com/wp-content/uploads/2021/08/windows10-200x300.png

https://encrypted-tbn0.gstatic.com/images?q=tbn:ANd9GcRFTCj0LFOLyDG2ZLtevgBllTagJ36kXpuhrg&s

https://encrypted-tbn0.gstatic.com/images?q=tbn:ANd9GcTtijpWd6wKPIhr5wXpEQuooN7epzQjIV96LA&s

https://www.chorusaccess.org/wp-content/uploads/CHORUS_vertical-logo_large.png

https://i0.wp.com/curiotek.com/wp-content/uploads/2017/06/Spring-Logo.png?fit=851%2C446&ssl=1

https://encrypted-tbn0.gstatic.com/images?q=tbn:ANd9GcT2qHCdd4_SKNDVBgPIq2w6GNoMJycDmmAfiQ&s

https://db0dce98.rocketcdn.me/es/files/2024/07/Sistema-operativo-red-datascientest-1024x585.jpg

https://aprender-libre.com/wp-content/uploads/2018/09/novell-netware1.png.webp

https://encrypted-tbn0.gstatic.com/images?q=tbn:ANd9GcQywyts-fiVbWbfuSjnlmnrULQ_BQwpFrcE4A&s

https://encrypted-tbn0.gstatic.com/images?q=tbn:ANd9GcTyuSsMBY2eRzyASW0CjYu4dVoamSMp50XmWA&s

https://encrypted-tbn0.gstatic.com/images?q=tbn:ANd9GcSOqjsgP4bInyLW6tdF6SWwvAK5uI_FMh6sog&s

https://encrypted-tbn0.gstatic.com/images?q=tbn:ANd9GcSAnSn--wFk9wLq2PZJ5hrzI9QwqP4XHqMDTA&s

https://upload.wikimedia.org/wikipedia/en/f/f6/MacOS_Sonoma_Desktop.png

https://d1qg2exw9ypjcp.cloudfront.net/assets/prod/22884/p17s2tfgc31jte13d51pea1l2oblr3.png

https://img.uxcel.com/tags/ios-1721717446446-2x.jpg

https://encrypted-tbn0.gstatic.com/images?q=tbn:ANd9GcTMVOq6qbrnjXQAqCGVvoANs7XSC-R_6lhCAg&s

Comments

Post a Comment